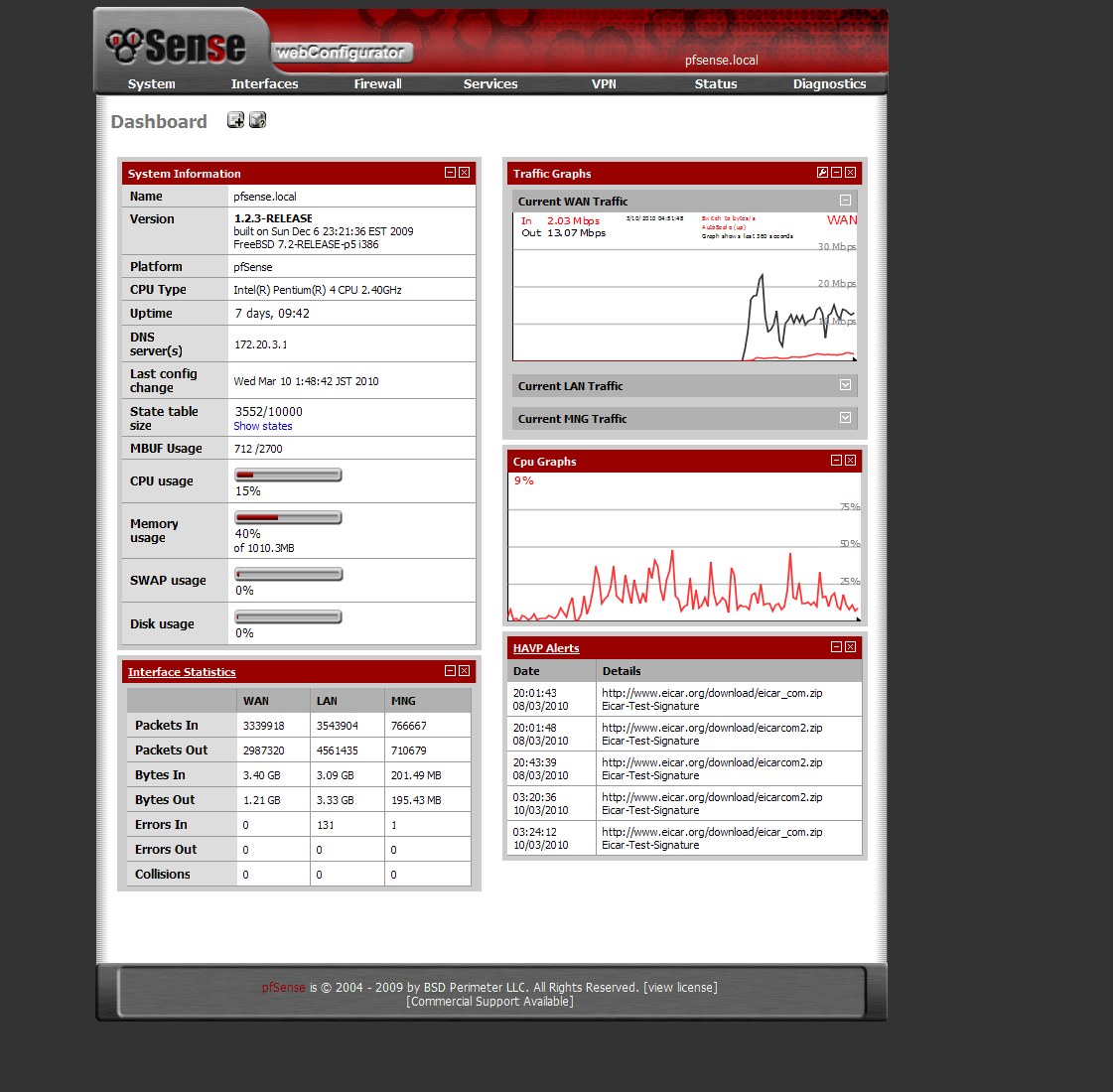

またあれからしばらくpfSenseを使ってみたのですが、かなりいい線を行っていると思います。正直元々入っていたRADIUS oneよりも利用価値があると思います。

個々のパッケージを調べればもちろんHowToがありますが、pfSenseに組み込んだ状態としてのパッケージ紹介ページがあるようでなかったので、パッケージの内のいくつかを紹介してみようと思います。

ちなみに順不同です。

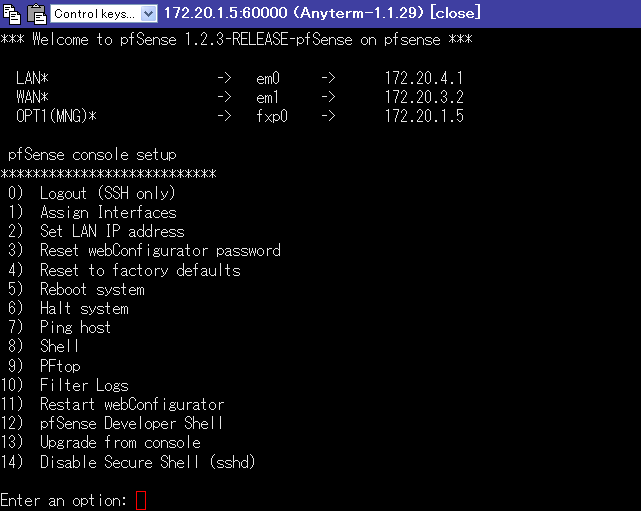

AnyTerm

AnyTermはAjaxベースのターミナルで、HTTPからログインすることによりTeraterm等をインスコしなくてもターミナルが使用できるという優れもの。

pfSenseの場合、ログインすると専用のシェルが立ち上がりますがメニューから選択(8番)すればtcshが立ち上がります。ここから更にSSHでローカルネット内のマシンに接続という使い方が中々便利でした。

ただし、そのままではHTTPでの接続なので通信が暗号化されず、簡単にキャプチャされてしまいます。

そこで、次に紹介するStunnelと組み合わせて使ってHTTPS通信上で使うことが推奨されています。

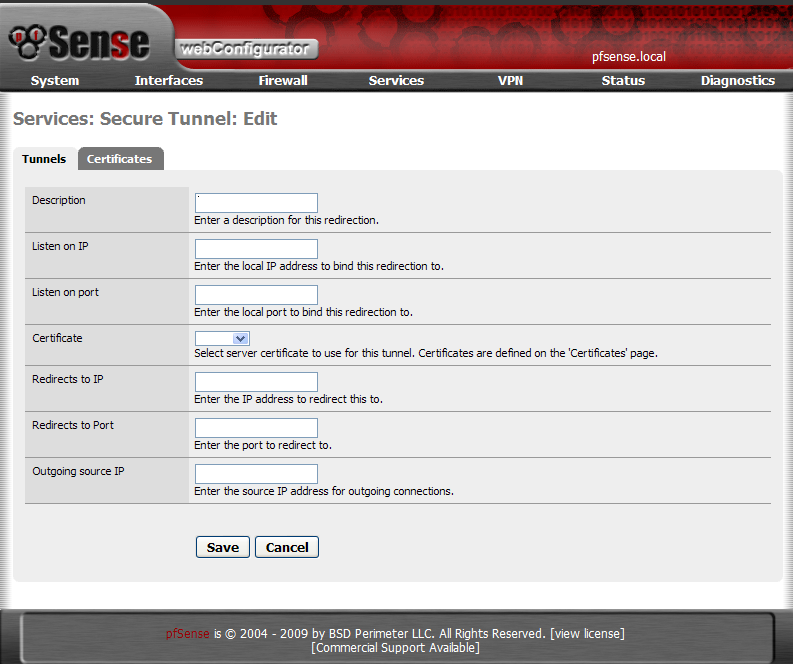

STunnel

リッスンポートに来たアクセスをSSL越しにしてリダイレクトするプラグインで、たとえば8888番ポートに来たアクセスを192.168.1.2:80等にリダイレクトする、といった使い方が出来ます。これを使うとJavaアプレット版VNCなんかも暗号化して使うことが出来ました。

上のAnyTermと組み合わせるほかにも色々使えるプラグインだと思います。

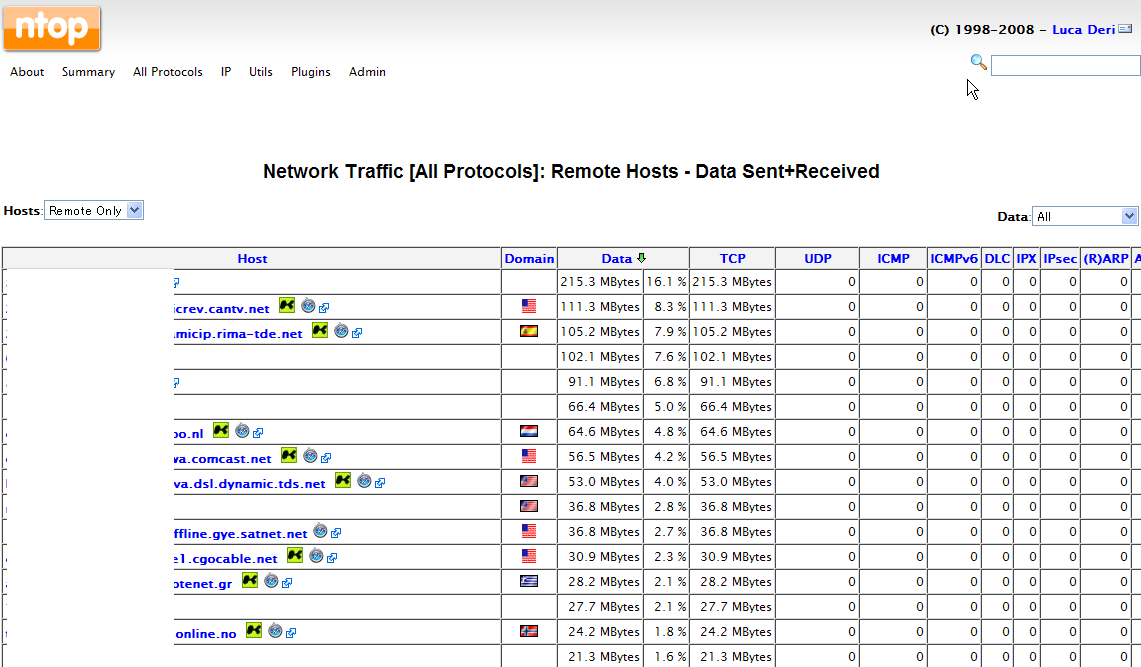

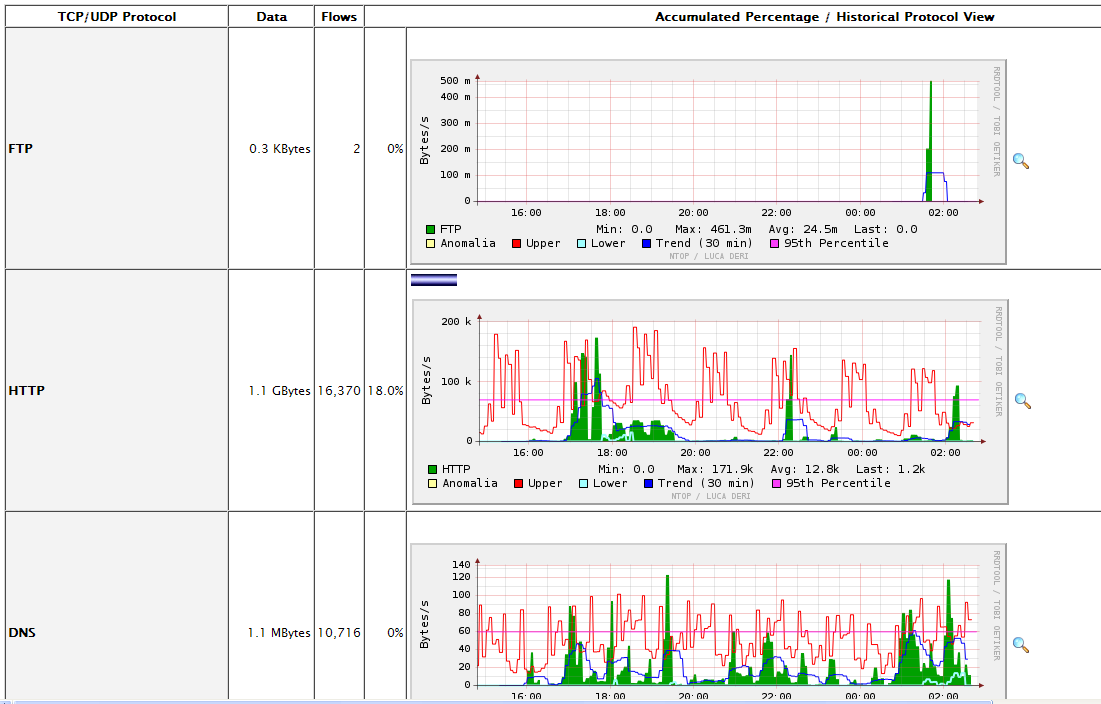

ntop

pfSenseとはまた別に動くネットワークアナライザで、今有効なセッション・一番誰が帯域を使っているのか・どのプロトコルが一番使われているのか(HTTP,Messenger,HTTPS,P2P他)などをグラフでわかりやすくまとめてくれるプラグインです。ネットワークアドミン以外からすると驚異ですよこれは。

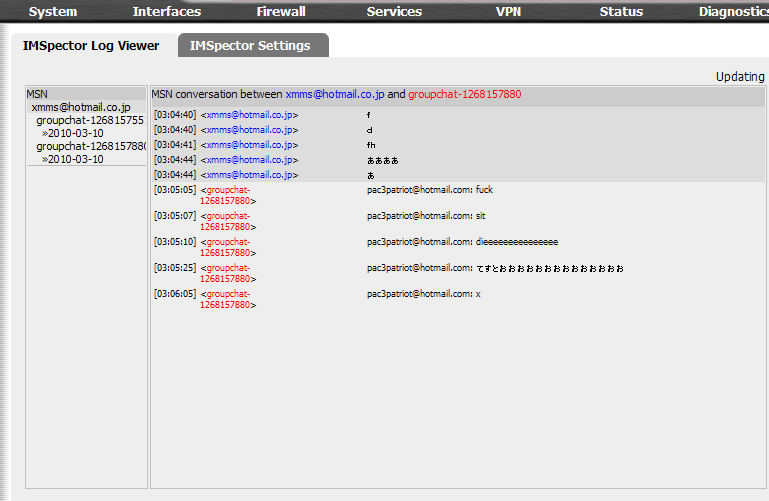

IMSpector

MSN/Yahoo/IRCなどのメッセンジャのログをキャプチャしてしまうと言う恐ろしいソフト。そのほか、ファイルの転送の阻止なども出来ます。

Fortigateにこの機能がついていましたがまさかpfSenseにまであるとは驚きです。まあ、平文通信なのでこれがなくてもWireshark等で簡単にのぞけてしまうのですが。

一つ言えることは、会社でメッセなんてするな、という事です。

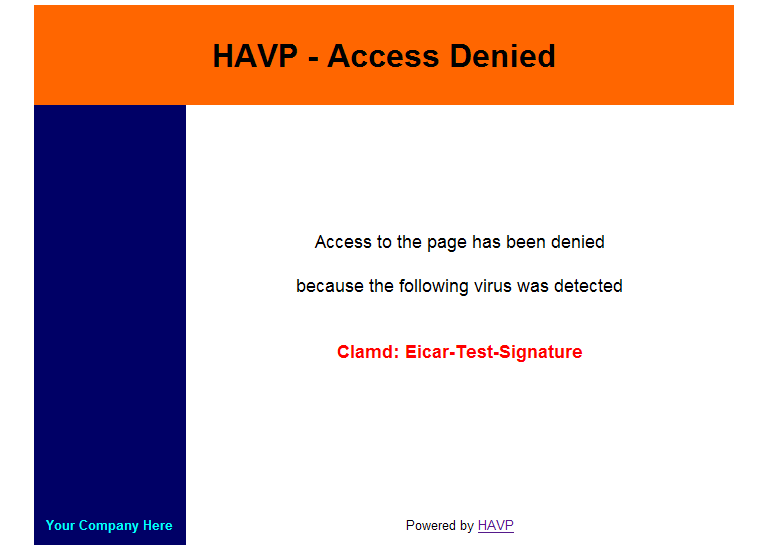

HAVP

HTTP-Anti-Virus-Proxyの略で、Squidと併用したりトランスペアレントとして動かしたりすることによりAntiVirusの効果が手に入ります。

ただ、SW処理なので、どうしてもこれを有効にしてしまうとサイズの大きいファイルを落とすときに速度がかなり落ちてしまいます。

具体的にはローカルの違うサブネットにある100Mのファイルを落とすのに10MB/secで落とせた(途中のルータが100M)のが1MB/sec位まで落ちてしまい、なおかつCPUのロードアベレージが常に高いという状況でした。サイズの大きいファイルを無視するようにすれば一応は回避できますが。

HAVPそのものはZIPファイルの中まで見てくれるような作りになっているので悪くはないと思うのですが、FortiASICのような専用設計機には敵いません。

外部向けの転送速度だとこうでした

AVなし

■速度.jp スピードテスト 高機能版 回線速度測定結果

http://zx.sokudo.jp/ v3.0.0

測定時刻 2010/03/10 05:21:08

回線種類/線路長/OS:-/-/Windows 7/-

サービス/ISP:-/-

サーバ1[N] 82.1Mbps

サーバ2[S] 70.2Mbps

下り受信速度: 82Mbps(82.1Mbps,10.2MByte/s)

上り送信速度: 68Mbps(68.4Mbps,8.5MByte/s)

※上のステップ1で回線種類やサービス名を選択して測定すると、ここに「速い」か「遅い」かといった診断コメントが表示されます。

80Mbps以上出ており、超高速です。心よりお祝い申し上げます。

AV有効

■速度.jp スピードテスト 高機能版 回線速度測定結果

http://zx.sokudo.jp/ v3.0.0

測定時刻 2010/03/10 05:26:24

回線種類/線路長/OS:-/-/Windows 7/-

サービス/ISP:-/-

サーバ1[N] 31.3Mbps

サーバ2[S] 17.4Mbps

下り受信速度: 31Mbps(31.3Mbps,3.91MByte/s)

上り送信速度: 54Mbps(54.3Mbps,6.7MByte/s)

※上のステップ1で回線種類やサービス名を選択して測定すると、ここに「速い」か「遅い」かといった診断コメントが表示されます。

むぅ…。

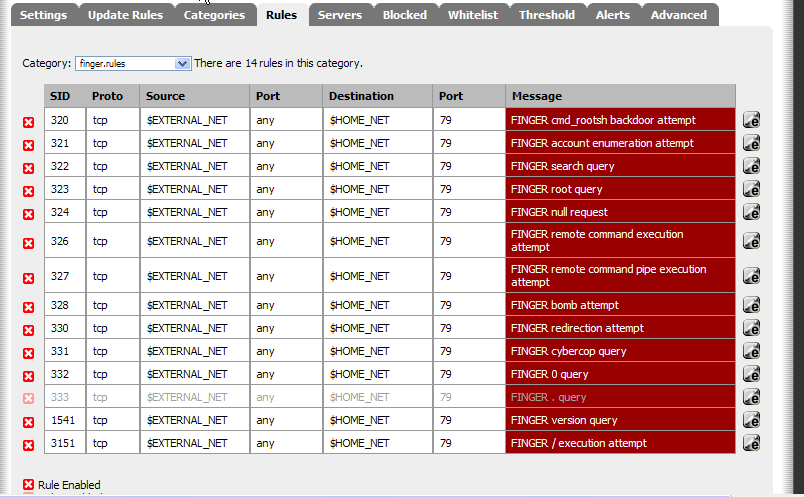

Snort

pfSenseをIDSに出来ます。不正なパケットを見つけたら破棄・ログが出来ます。

IDS/UTMの一番厄介なのはサブスクリプションの購読ですが、SnotはGPLに基づいているので誰でも利用できます。

最初はOinkmaster codeというところに何を入れていいのか分からなかったのですが、ユーザー登録してからサインアップしてhttp://www.snort.org/account/oinkcodeにアクセスすることによりアクチベーションコードが作成できました。

ここで罠だったのがFirefoxではコードがGenerate出来ないという点です。仕方ないのでクソッタレIEを使いましょう。

IDSとしては政府も使ってるらしい位の性能はあるみたいです。

まだ入れたばかりでテストしてないので、今度色々パケットを作って試してみようとおもいます。

その他

Iperf -言わずとしてたネットワークの環境テストツール

Packetcapture -名前のまま。IPhostを指定してダンプします。ダンプしたファイルをWEBUIからダウンロードすることも出来ます。

Note -CGIなメモが作れるのですが、タグ分けなどが出来ないので今ひとつ使い道が。。。Tracみたいなものがあればなあと思う次第。

まだ何種類か入れてないパッケージがあるくらいに追加パッケージは充実しています。

また、MultiCoreな環境にも対応しているので、これ用のマシンを作ってもいいと思います。最初はm0n0wallベースと聞いたのでマルチコアでも1つしか使えないのではと思っていたのですが、調べたら対応しているみたいです。

普通のマシンでやってもいいのですが、なんというか普通のATX筐体ではネットワークアプライアンスとして萌えないので、やるなら1U鯖が欲しいとか思ってしまいます。やめてそんな目で見ないで

これ用に強力な1U鯖が欲しいと思ってしまう今日この頃です。Forti,Fireboxありますが。

[ 2 コメント ] ( 7539 回表示 ) | このエントリーのURL |

<<最初へ <戻る | 35 | 36 | 37 | 38 | 39 | 40 | 41 | 42 | 43 | 44 | 進む> 最後へ>>